Tähelepanu! Artikkel on enam kui 5 aastat vana ning kuulub väljaande digitaalsesse arhiivi. Väljaanne ei uuenda ega kaasajasta arhiveeritud sisu, mistõttu võib olla vajalik kaasaegsete allikatega tutvumine

Paljude tööstusvõrkude küberturve on ajale jalgu jäänud

Kui IT-maailm areneb tormiliselt ja enamik seadmeid vahetakse välja paari aasta tagant, siis tööstuse valdkonnas on tavaline, et oma tööd teevad korralikult isegi paarikümne aasta vanused süsteemid, kirjutab Datafoxi infoturbe juht Janar Randväli.

Sisuliselt on aga tootmisliin samasugune IT-seade nagu arvuti või server, mida ähvardavad hoopis teised küberohud kui 10–20 aastat tagasi: ilmselt on ainult aja küsimus, kui Eestis mõni tootmisliin piltlikult öeldes tagurpidi käima pannakse. Selle vältimiseks tuleks iga kahe aasta tagant kontrollida kogu tootmissüsteemi turbemeetmed ning hinnata, kas need vajavad uute IT-riskide valguses täiendamist.

See on juba ammu teada fakt, et küberkuritegevuse käive ületas juba kümme aastat tagasi narkokuritegevuse rahalist mahtu.

Tootmissüsteemide turvaaugud

Me puutume igapäevaselt kokku rämpspostiga, mille kaudu levitatakse pahavara või üritatakse kaaperdada meie kontosid, et teha veel suuremaid kuritegusid. Enamasti proovitakse kaaperdatud meilikontode kaudu toime panna finantspettuseid.

Peamiste ründevektorite taustal võetakse sihikule üha enam ka äriettevõtteid. Kui tavapärane on tippjuhi petuskeem ehk tippjuhi nimel võltsitud kiri raamatupidajale kanda pahalase kontole kohe raha, siis võimalusel rünnatakse ka võrkude ja tootmissüsteemide turvaaukude ning disainivigade kaudu.

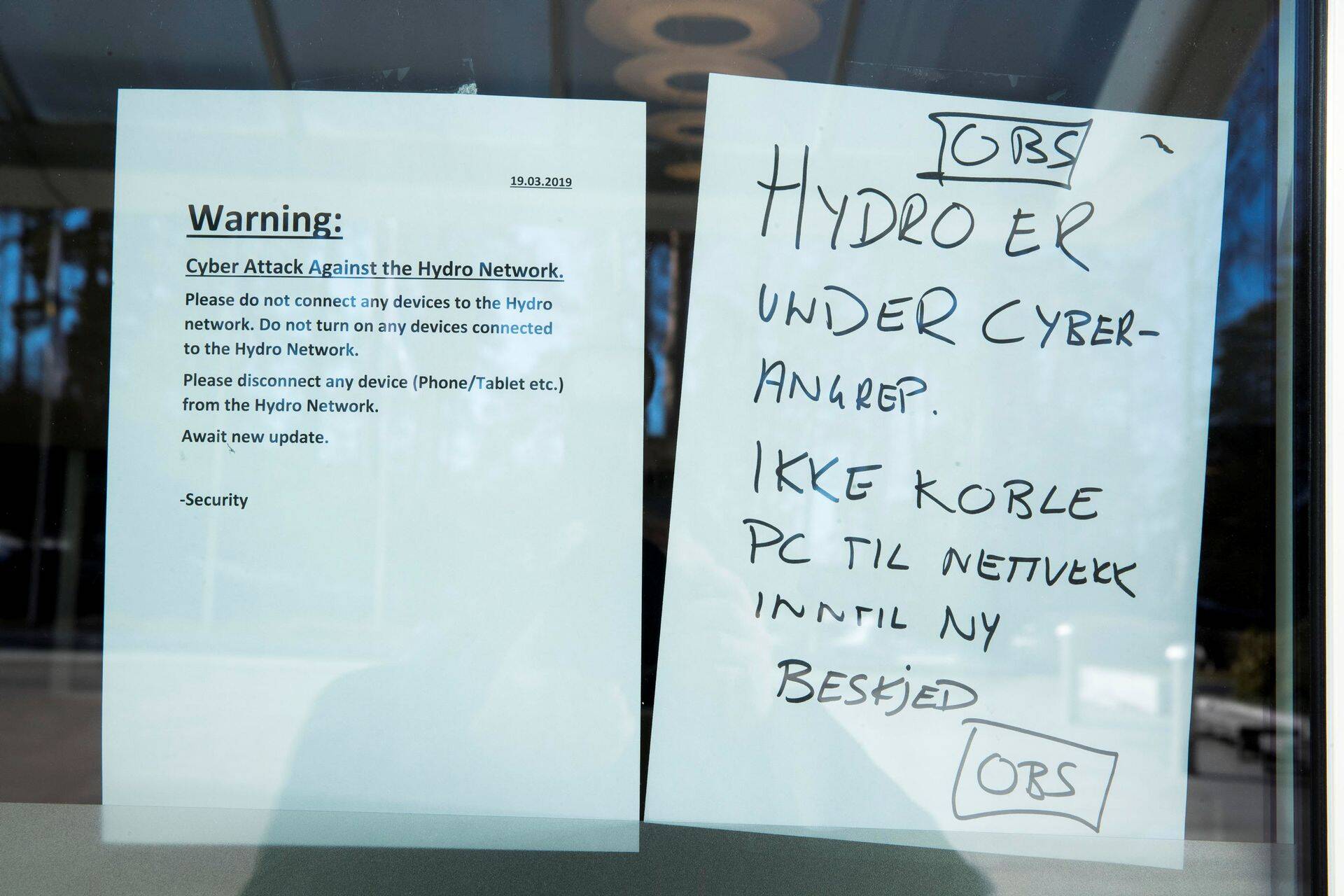

Avalikkusele on laiemalt tuntud ründed pankadele ja kajastatud on ka suuremaid ja keerukamaid rünnakuid energeetikasektorile. Näiteks võib tuua 10 aasta taguse Stuxnet-ründe Iraani tuumaprogrammi vastu, aga ka katsed halvata Saksamaa ühe suurima terasetööstusettevõtte ja Ukraina elektrijaama töö. Saksamaa terasetööstust rünnati 2014. aastal just rämpsposti kaudu levitatud pahavaraga. Ettevõtte töötajate arvutite üle kontrolli saamisega pääsesid küberpätid tootmise juhtvõrkudesse ning selle kaudu kahjustati mitut juhtimissüsteemi ja peatati ka terasesulatusahi. Nii seisati tootmine ja tekitati märkimisväärset majanduslikku kahju.

Samuti koges Venemaaga konflikti sattunud Ukraina mitmeid küberründeid, millest ühes kurioossemas pandi seisma terve elektrijaam. Alati ei pruugi rünnakud olla tingitud küberkurjamite soovidest, vaid nende sagedust võib mõjutada ka sise- või välispoliitiline olukord.

Salaserverid ja küberspionaaž

Meiegi oleme oma klientide juures võrgu ülevaatuse käigus avastanud lisaks erinevatele parendusvõimalustele ka seadmetesse häkkerite poolt paigaldatud CNC-servereid (Command and Control Server). Selliste kaugjuhitavate CNC-serverite abil kasutavad häkkerid ettevõtte töötajate arvuteid edasisteks rünnakuteks ja juhtimisvõrkude üle kontrolli saamiseks. Nii on võimalik ettevõtte tootmine seisata, põhjustada tooraine ja seadmete hävimine ning tekitada seeläbi olulist majanduslikku kahju.

Teine oluline riskivektor on küberspionaaž, kui ettevõtte võrku tungimisel varastatakse olulisi ärisaladusi alustades dokumentidest kuni spetsiifiliste tootetehniliste andmeteni. Kui kurikaeltel õnnestub kätte saada näiteks tootmisliinidele edastatavad toodete digitaalsed joonised ja tootmiskäsud, võib ühel hetkel avastada oma innovatiivse toote mõne Hiina ettevõtte tooteportfellist.

Infotehnoloogia levib üha enam erinevatesse seadmetesse ja nende juhtimine käib läbi arvutivõrkude. See on ühest küljest paratamatus, sest nii suureneb ka ettevõtete efektiivsus ja automatiseerimistega saab oluliselt kokku hoida tootmiskuludelt. Et aga sel viisil turvaliselt areneda, peab omama väga head ülevaadet, millised on riskid ja kuidas neid minimeerida.

Hetkel kuum

Kuidas end kaitsta ja riske maandada?

Kuna küberohud levivad valdavalt läbi arvutivõrkude, siis saab kogu turvalisus alguse just hoolikalt planeeritud ja hästi ülesehitatud võrkudest.

Siin saab iga ettevõte ennetustegevusena ise palju ära teha, alustades seadmetest ja arvutivõrgus toimuvast detailse ülevaate saamisega, kuni loogiliselt segmenteeritud ning kaitstud arvutivõrkude ehitamiseni.

Enamasti ei ole tootmisseadmetega üldse nii lihtne nagu tavaarvutitega, kuhu sageli paigaldatakse igakuiselt ja isegi automaatselt tarkvara turvapaigad, kasutatakse viirustõrjet ning juba ongi elu palju turvalisem. Tööstus- ja meditsiiniseadmete ning nende juhtautomaatika elutsükkel on sageli palju pikem kui tavalisel arvutil ning sinna ei pruugi ka uuendusi nii lihtsalt saada. Kui seadmete tootja neid pakub, siis tuleks kindlasti ka seadmetele regulaarselt tarkvarauuendusi teha. Seetõttu tuleb tööstusvõrkude kaitsmisele läheneda hoopis teisiti.

Mitmeastmeline autentimine

Tööstuses tuleks alustada erinevate võrkude loogilisest eraldamisest ning võrkude välisperimeetri ja seadmete omavahelise suhtluse kaitsmisest ning monitoorimisest. Ehk siis maakeeli öeldes peaks näiteks tootmisliin, kontorivõrk ja külaliste wifi olema kõik iseseisvad võrgud ning kui nende vahel on võimalik omavaheline võrguliiklus, siis tuleb seda kontrollida.

Alati tasub olla heas mõttes paranoiline, sest täiesti võimalik on tootmisliin üle võtta paar aastat vana nutiteleri kaudu, mille tarkvara ei ole uuendatud, ent mis asub tootmisseadmetega samas arvutivõrgus.

Teise väga olulise nüansina tuleb nii tööstuse valdkonnas kui kõikjal IKT-s kasutada igal võimalusel mitmeastmelist autentimist (2FA/MFA). Kuna paljud tööstusseadmed seda ise ei võimalda, siis peaks ligipääs seadmete juhtimisvõrku olema kaitstud täiendava autentimislahendusega.

Whitelist ja ligipääsu piiramine

Kolmanda olulise asjana on soovitatav tööstusvõrkudes kasutada valge nimekirja meetodit (whitelist), mille järgi on keelatud kõik tegevused, mis ei ole otsesõnu lubatud. See eeldab aga väga head teadmist, milline rakenduste ja seadmete omavaheline suhtlus on tööstusliini toimimiseks vajalik. Sealhulgas tasub piirata ka seadmete otsesuhtlust ja lubada seda ainult äärmise vajaduse korral, et välistada nakatatud seadmega arvutivõrgu kaudu teiste masinate ründamist.

Neljanda meetmena tuleks piirata välisvõrkudest ligipääsu tootmisseadmetele. Juhul, kui see on vajalik partneritele või seadmete tootjale, siis peaks iga ligipääsu heaks kiitma ettevõtte IT-spetsialist või mõni muu pädev töötaja ning andma selle konkreetse ajalise piiranguga. See väldib olukorda, kus seadmete kaugligipääsud või halduspordid on välismaailmale pikemat aega valla.

Varundus ja logid

Viienda asjana tasub iga süsteemi puhul läbi mõelda varunduslahendus nii andmetele kui ka seadistustele. Sageli varundatakse ainult toodangut kirjeldavaid tehnilisi andmeid, kuid tööstusliinide puhul on samavõrd oluline teha regulaarsed varukoopiaid ka seadistustest.

Liinide kalibreerimine võib aega võtta kuu või isegi rohkem ning nii tähendab seadistuste kaotsiminek tehnilise rikke või ründe korral seda, et kogu selle aja tootmine seisab. Parim praktika on omada ülevaadet nn golden record põhimõttel ehk millised on värskeimad seaded, millega süsteem töötas probleemideta.

Alati tuleks lasta süsteemidel tekitada logisid, neid regulaarselt üle vaadata ning koguda logid monitooringusüsteemidesse, et avastada kõrvalekaldeid normaalsusest. Kriitiliste süsteemide puhul tasub kaaluda ka SIEM-lahenduse (Security Incidents and Events Management) juurutamist, mis võimaldab võrguliikluse monitooringut, anomaaliate tuvastamist ning põhjalikumat intsidentide analüüsi.

Tervikuna raskendavad sellised meetmed oluliselt häkkerite rünnakuid, kuid samas võib kõigi nende rakendamine olla küllalt kulukas. Seepärast tasub hinnata tootmissüsteemide turbemeetmete piisavust ning kavandada selle põhjal järgmised sammud turvalisuse tõstmiseks. Näiteks toimepidevusest paralleeli tuues: kas ettevõte võib olla elektrita need tunnid, mis võrguettevõte lubab rikete kõrvaldamiseks? Kui mitte, siis tuleb osta diiselgeneraator või rajada varuliin teisest alajaamast.

Need on kulukad sammud, kuid kõik turbemeetmed ei nõua suuri investeeringuid. Näiteks korralike võrguseadmete ja tulemüüri olemasolul võib võrkude loogiline eraldamine ja reeglite kirjeldamise investeering olla 0 eurot ning ainsaks kuluks on IT-spetsialistide tööaeg. Samas, küberrünnete riski vähendab see meede märkimisväärselt.

TASUB TEADA

Tootmissüsteemid vajavad mitmekihilist kaitset

1. kiht: eralda võrgud. Tootmisliin ei tohi paikneda samas võrgus, kus kontor, külaliste wifi, töötajate isiklikud nutiseadmed, ruumide ligipääsusüsteem, kütte ja jahutuse kontrollerid jne. Kui tootmisliini juhtseadmed vajavad ligipääsu internetist, peab see toimuma krüpteeritud tunneli kaudu (VPN).

2. kiht: kasuta “valget nimekirja” ja monitoori liiklust. Tulemüür blokeerib kogu sellise võrguliikluse tootmisliiniga, mis ei ole otsesõnu lubatud. Korralik monitooringusüsteem võimaldab kiiresti avastada anomaaliad ja turvaintsidendid.

3. kiht: kasuta viirusetõrjet nii paljudes seadmetes, kui on võimalik. Paha- ja lunavara kaitse töötajate arvutites, serverites, salvestites ja teistes seadmetes võimaldab vähendada küberohte, mis tulenevad inimlikest vigadest.

4. kiht: dokumenteeri protsessid ja ligipääsuõigused. Nii turbemeetmed kui ka toimimine eri tüüpi intsidentide korral ei tohi olla üksnes IT-juhi peas, vaid kirja pandud. Kasutajaõiguste jagamisel lähtu põhimõttest, et kriitilistele süsteemidele pääsevad ligi võimalikult vähesed inimesed.

5. kiht: tõsta töötajate teadlikkust. Inimesi peab pidevalt harima küberohtude alal, et nad teadmatusest pahavara ei paigaldaks, samuti peab neile selge olema, keda teavitada, kui nad kogemata seda on teinud või märkavad mõnda muud anomaaliat. Maksab lähtuda põhimõttest, et infoturbe kõige nõrgem lüli on inimene.

Allikas: Janar Randväli, Datafox

Seotud lood

Energiaturg on murdepunktis. Taastuvenergia kiire kasv, võrkude piiratud läbilaskevõime ja desünkroniseerumine Venemaa elektrisüsteemist on viinud Eesti energiasüsteemi Euroopa sagedusalasse ja tänu sellele oleme ettearvamatu naabri elektrisüsteemist sõltumatud. Samas peame koos naabrite Läti, Leedu ja Soomega hoidma energiasüsteemi toimimas ja panustama rohkem varustuskindluse tagamiseks. Tuleb mitte ainult rääkida muutustest, vaid ehitada süsteeme, mis on juhitavad ja mis võimaldavad ettevõtetel uues reaalsuses raha teenida, riske vähendada ja energiat targalt juhtida.

Enimloetud

Viimased uudised

Hetkel kuum

Liitu uudiskirjaga

Telli uudiskiri ning saad oma postkasti päeva olulisemad uudised.

Tagasi Tööstusuudised esilehele